Let me ask the question another way.

In OpenWRT this updown script was necessary to get a VPN IP:

Is it possible to use an updown script also in OPNsense?

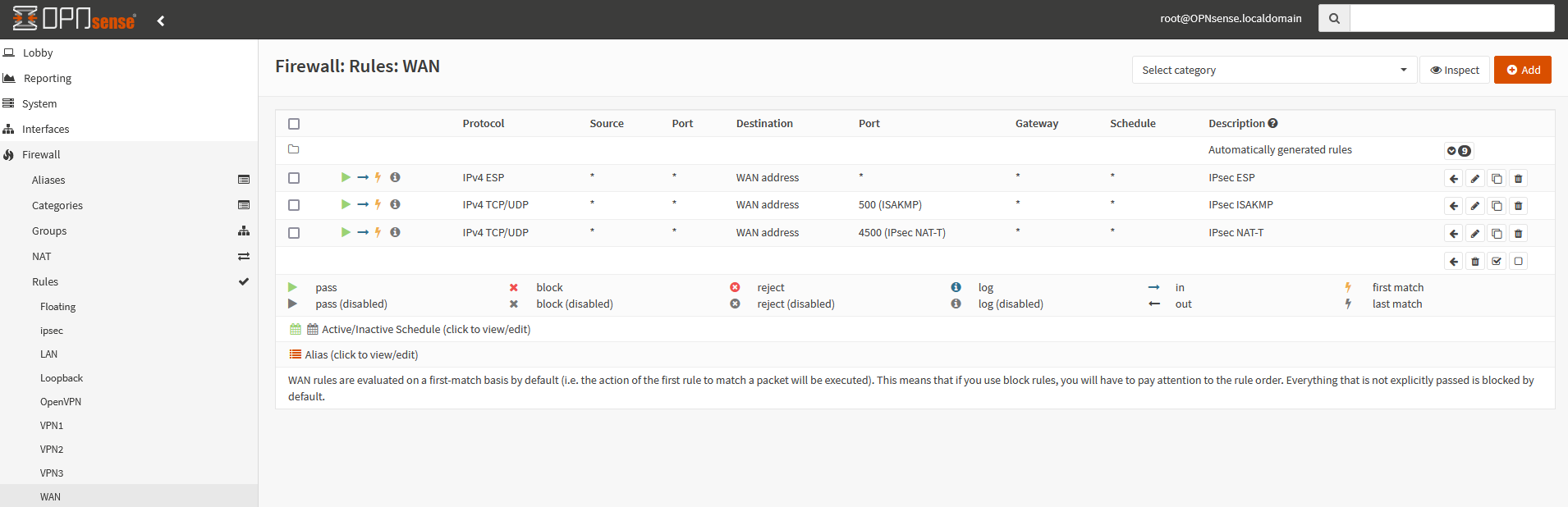

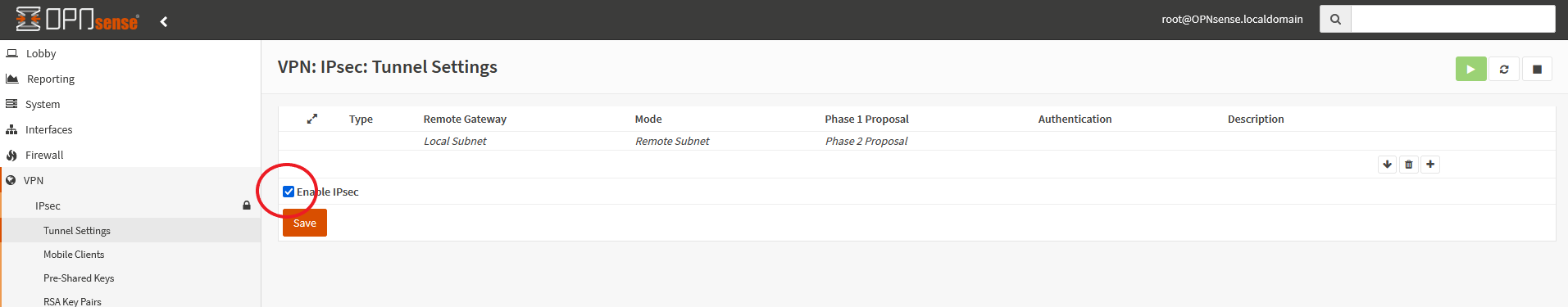

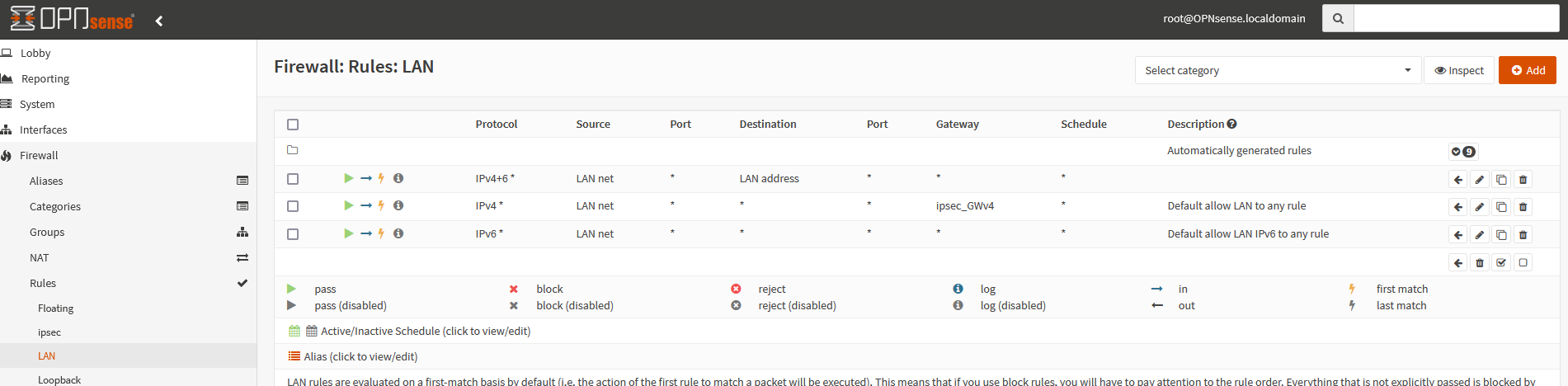

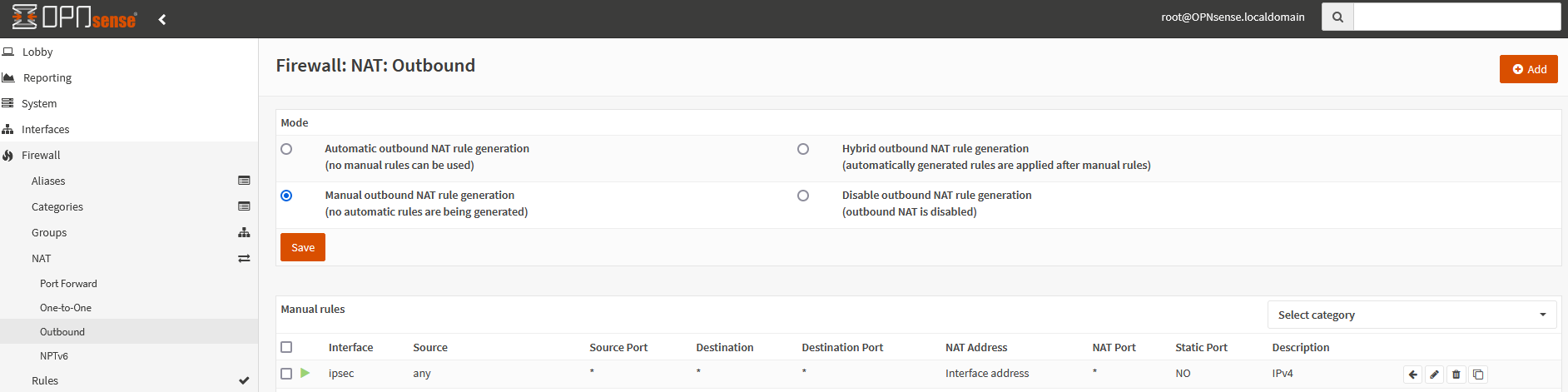

Or can this be implemented with OPNsense rules?

In OpenWRT this updown script was necessary to get a VPN IP:

Code Select

#!/bin/sh

PRIVATE_SUBNET="192.168.1.0/24"

case "${PLUTO_VERB}" in

up-client)

iptables -t nat -A postrouting_wan_rule -s "${PRIVATE_SUBNET}" -m policy --dir out --pol none -j SNAT --to-source "${PLUTO_MY_SOURCEIP}"

;;

down-client)

iptables -t nat -F postrouting_wan_rule

;;

esac

Is it possible to use an updown script also in OPNsense?

Or can this be implemented with OPNsense rules?

"

"