Au vu du sujet du topic, on a divagué sur la gestion de mon OPNsense. Ce serait peut-être mieux de passer en message privé

This section allows you to view all posts made by this member. Note that you can only see posts made in areas you currently have access to.

Pages1

#2

French - Français / Re: Ouverture de port Warframe

May 21, 2025, 10:49:04 PM

Je ne vois pas en quoi le l'alias RFC1918 m'importe de mon coté ? Sauf si je fais des VLANs en 10.X.X.X/8 ou 172.31.X.X/16 ?

il n'y aurait pas un autre moyen de communiquer plus facilement au lieu de passer par le TOPIC? Je ne vois pas forcément tes réponses instantanément

il n'y aurait pas un autre moyen de communiquer plus facilement au lieu de passer par le TOPIC? Je ne vois pas forcément tes réponses instantanément

#3

French - Français / Re: Ouverture de port Warframe

May 21, 2025, 09:14:13 PM

Oui PF = Pare-Feu pour moi.

Oui, tu as raison, c'est comme ça que j'ai compris pour les derniers ports pour Warframe.

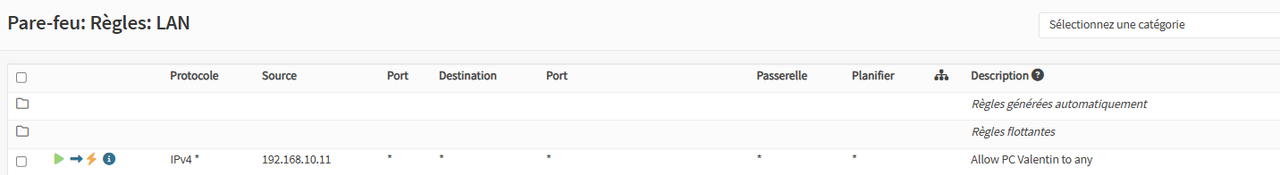

Oui, tu me le dis depuis le début. c'est pour ça qu'aujourd'hui je me suis rabattu sur cette règle :

et dans les règles flottantes, il y a ces règles pour le reste du réseau, mais à l'avenir (1 ou 2 semaines), ça changera : https://i.postimg.cc/NFyGjBng/R-gle-flottant.png

Oui, tu as raison, c'est comme ça que j'ai compris pour les derniers ports pour Warframe.

Oui, tu me le dis depuis le début. c'est pour ça qu'aujourd'hui je me suis rabattu sur cette règle :

et dans les règles flottantes, il y a ces règles pour le reste du réseau, mais à l'avenir (1 ou 2 semaines), ça changera : https://i.postimg.cc/NFyGjBng/R-gle-flottant.png

#4

French - Français / Re: Ouverture de port Warframe

May 21, 2025, 07:01:57 PM

Ouais je me suis donc rabattu comme ce que tu as fait mais je n'ai pas encore déterminé le plan du réseau pour le coup.

Ta manière de faire est plus logique et plus simple.

Je n'ai presque plus de règle flottante.

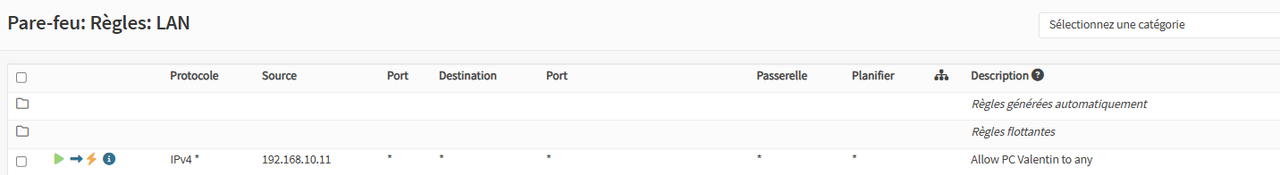

J'ai fait une règle LAN PF vers tous pour mon PC

Et le reste passe par mes règles flottantes restantes.

Ta manière de faire est plus logique et plus simple.

Je n'ai presque plus de règle flottante.

J'ai fait une règle LAN PF vers tous pour mon PC

Et le reste passe par mes règles flottantes restantes.

#5

French - Français / Re: Ouverture de port Warframe

May 21, 2025, 09:50:27 AMQuote from: EricPerl on May 21, 2025, 01:16:10 AMLe fait que tu imposes autant de limites sur ton traffic sortant t'assures un nombre de règles important et évoluant.

Par exemple, si 2 personnes jouent Warframe dans la même maison, au moins l'un de 2 va utiliser des ports différents...

Je n'ai pas vraiment l'énergie de gérer ça aussi finement et je fais confiance à mes PCs...

Par contre, j'ai isolé (VLAN) mes appareils par fonctionnalités et niveau de confiance. Inter VLAN est très limité ou inexistant quand le niveau de la source est moindre que le niveau de la destination. Accès sortant vers internet est souvent illimité.

Si tu penses avoir suffisamment de bénéfices pour cette tâche, c'est manifestement ton choix...

Je comprends ton point de vue, j'ai aussi un problème avec le jeu Battlefield 5 je peut pas rejoindre le multi, j'ai du faire la regle LAN PF ou je laisse mon pc sortir open bar je trouve ca dommage, mais petite question du coup les règle flottante elle serve plus a rien ?

#6

French - Français / [SOLVED] Ouverture de port Warframe

May 21, 2025, 12:54:05 AMQuote from: EricPerl on May 21, 2025, 12:23:53 AMStrict NAT n'est pas forcément une erreur, plutôt le statut de ton NAT.

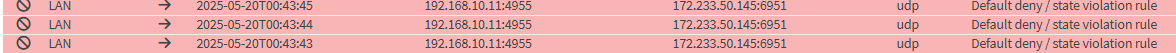

Le log indique du traffic sortant (vers internet) correspondant à la 1ere règle LAN.

Je vois que tu contrains le port source (4955 > 4950 & 4950 > 4955).

Ton log dans la réponse #8 indiquait un essai de connection 4950 > 4950...

Pour le log des règles par défaut, il y a un paramètre dans Firewall > Settings > Advanced (section logging).

Effectivement le strict Nat n'est pas une erreur.

en ayant un peu plus regardé les logs, j'ai vu qu'en fait la règle open bar dans PF LAN faisant ce chemin src 4950 dest 4950. Alors je l'ai ouverte, ça fonctionne. Mais il y a un autre port à ouvrir, 6951. La règle c'est src 4955 dst 6951 ca permet de voir les gens et peut être de faire plus mais pas eu le temps de faire le tour. Il y a peut-être les ports 6700 & 6701 172.232.25.131, mais d'après l'IP, c'est akamai qui est une agence de CDN. Alors alors je ne me fais pas trop de soucis pour ça, je ne l'ouvre pas.

Je pense que mon problème est résolu.

J'ai beaucoup appris sur ce problème, mais quand même utiliser du P2P c'est assez bizarre. Si je fais la différence avec CS 2, il n'y a que 2 ports à ouvrir et je n'ai pas eu de problème. C'est à ce moment-là qu'on voit que les infra réseaux sont très différents.

En tout cas, merci à toi d'avoir passé du temps sur mon problème.

#7

French - Français / Re: Ouverture de port Warframe

May 20, 2025, 11:50:53 PM

J'ai activé les deux règles du NAT en plus des deux règles qu'on a créées. Ça fonctionne, j'ai toujours le message d'erreur de Nat strict, etc., mais j'arrive à voir les gens, mais je n'ai pas de log pour les deux règles open barre. Je te laisse regarder les pièces jointes.

#8

French - Français / Re: Ouverture de port Warframe

May 20, 2025, 10:59:35 PMQuote from: EricPerl on May 20, 2025, 10:47:51 PMTu ne veux pas installer UPnP (je supporte ce choix).

NAT-PMP est sans doute utilisé pour découvrir ton IP publique (sans doute pour la communiquer aux peers, qui vont la contacter et utiliser le port forward).

J'imagine que tu as désactivé ces services dans le jeu aussi.

Et les ports dans le jeu correspondent aux règles.

Je ne sais pas si tu peux indiquer ton adresse IP publique quelque part (si elle ne peut pas être déterminée par le client ou un serveur).

Tu as assuré l'accès sur OPN (port forward).

Tu n'as pas confirmé l'existence de règles sur le pare-feu de Windows (c'est la que ça atterrit après le port forward).

Les pages d'aide indique aussi les ports TCP: 6695-6699 comme candidats pour port forward...

Je vais finir par faire de l'UPnP mais bon je ne sais pas le configurer, ça va être une partie de plaisir aussi.

Mais il faut que ce soit juste mon PC, pour le coup je ne veux pas que mon réseau local puisse faire de l'UPnP

Je confirme que les ports sur mon PC sont fonctionnels, c'est le jeu qui les crée de lui-même.

#9

French - Français / Re: Ouverture de port Warframe

May 20, 2025, 10:14:36 PMQuote from: EricPerl on May 20, 2025, 08:51:54 PMLa première règle est:

pass, in, 1st match, IPv4 UDP, 192.168.10.11, 4955, *, 4950

Si tu avais ça en place, tu ne devrais pas rencontrer ça:

You cannot view this attachment.

Il en manque une pour le port 4950 en source (ou alors modifie la première règle avec un alias pour les 2 ports).

D'un autre côté, je vois que tu as encore les 2 règles par défaut du LAN qui permettent tout.

Mais elles ne sont pas actives.

Si c'est ce que tu utilises en général (par example pour répondre au forum), elles sont si permissive que tu ne devrais jamais avoir les blocages en question.

Si tu as aussi des règles flottantes, elles ont priorité.

Je les ai désactivés car trop permissif

Okay j'ai rajouté la seconde règle, ça fonctionne, mais maintenant j'ai encore une erreur où c'est la même chose, mais avec comme port source 4950 et dest 4950 j'ai rajouté une règle dans le LAN et quand je lance le test réseau de wxarframe, message NAT strict détecté. Aucun UPnP ou NAT-PMP détecté. Veuillez vous assurer que votre pare-feu autorise l'accès aux ports UDP 4950 & 4955.

#10

French - Français / Re: Ouverture de port Warframe

May 20, 2025, 06:58:05 PMQuote from: EricPerl on May 20, 2025, 06:48:39 PMLes règles entrantes sur WAN ont l'air correctes.

As-tu vérifié l'existence de règles correspondantes sur le pare-feu Windows?

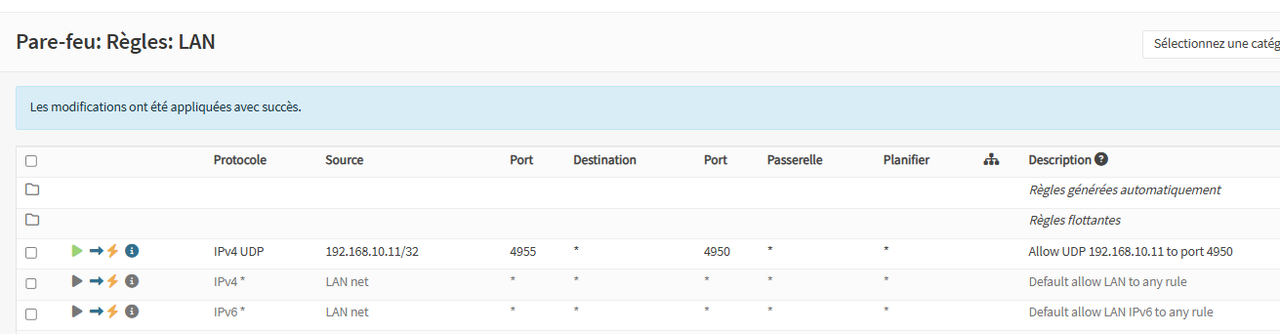

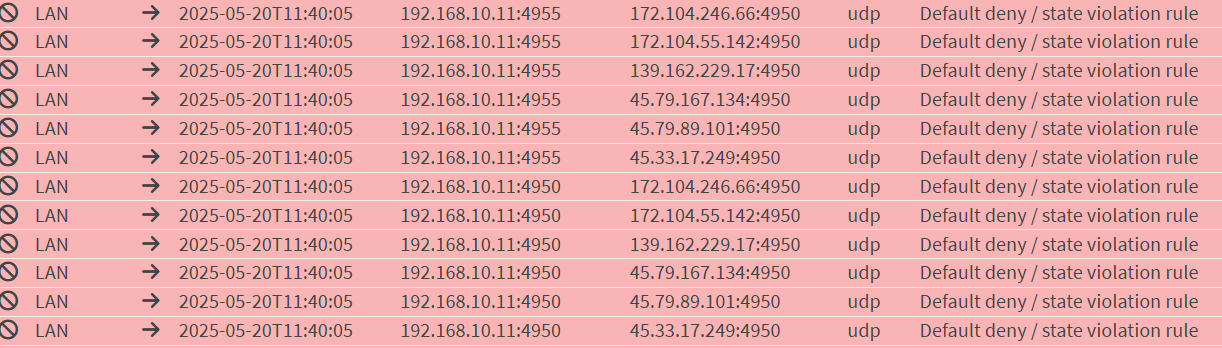

Le log indique un manque de règles "sortantes" (in sur LAN à destination internet).

Je ne sais pas à quoi ressemblent tes règles LAN mais elles sont plus restreintes que les miennes...

Il faudrait au moins: pass, in, 1st match, IPv4 UDP, LAN net ou juste .11, 4955 & 4950, !private_networks, 4950

4955 & 4950 réclame un alias, ou 2 règles.

peux tu me donner un screen car je ne vois pas ce que tu veux me dire par : pass, in, 1st match, IPv4 UDP, LAN net ou juste .11, 4955 & 4950, !private_networks, 4950

Voici mes règles LAN PF :

#11

French - Français / Re: Ouverture de port Warframe

May 20, 2025, 01:16:53 PMQuote from: EricPerl on May 20, 2025, 01:20:31 AMYou cannot view this attachment.

Dans ces règles, élimine le port d'origine.

Dans la seconde règle, indique 4955 comme port de destination.

J'ai mis à jour mes NAT PF :

Les règles sont bien créées automatiquement dans le WAN:

Mes 2 règles flottantes sont désactivées.

Malgré ces mises à jour, toujours l'erreur : veuillez vous assurer que votre pare-feu autorise l'accès aux ports UDP 4950 & 4955

quand je regarde les logs, ça ne sort pas :

#12

French - Français / Re: Ouverture de port Warframe

May 20, 2025, 12:12:34 AMQuote from: EricPerl on May 19, 2025, 11:27:32 PMDans le post initial, la règle NAT indique un port source. Même chose dans la dernière réponse.

Je n'ai vu aucune référence à cette contrainte, y compris dans le support du jeu (https://support.warframe.com/hc/en-us/articles/35277534020237-Manual-Port-Forwarding)

Seul le port de destination est indiqué. Et il manque sur une des règles dans ta dernière réponse.

Un NAT PF sur le pare-feu n'est nécessaire que pour du traffic entrant depuis internet, qui est transféré ensuite vers la cible (interne).

Il vaudrait mieux que les ports correspondants soient ouverts sur la cible aussi, non? Le jeu a peut-être créé ça.

Quand tu crées une règle NAT PF, tu peux indiquer la création d'une règle pare-feu associée.

C'est ma préférence parce que je vois cette règle quand je suis sur la page du pare-feu.

Merci pour le lien, je n'avais pas vu ces autres ports. voici une image de mes règles sur le pare-feu

Je suis d'accord, mais quand je désactive les deux NAT PF, j'ai le message : NAT strict détecté. Aucun UPnP ou NAT-PMP détecté. Veuillez vous assurer que votre pare-feu autorise l'accès aux ports UDP 4950 & 4955.

Quand je réactive les deux règles, j'ai que le message : veuillez vous assurer que votre pare-feu autorise l'accès aux ports UDP 4950 & 4955.

Quand je crée mes NAT PF, je vois bien deux règles s'auto-créer sur le pare-feu LAN. Je ne suis pas très claire sur la photo 1 mais ces deux règles sont sur ma NAT PF.

D'après ce que j'ai compris les ports 4950 & 4955 c'est du P2P pour moi il faut ouvrir dans les 2 sense

Quand je met le 4955 dans le port destination j'ai le port qui est bloqué en sortie

#13

French - Français / Re: Ouverture de port Warframe

May 19, 2025, 07:06:05 PM

Update de mon poste précèdent :

Voir pièces jointes. J'ai fait deux règles de NAT et deux règles dans le pare-feu OPNsense. J'arrive à avoir le tchat mais impossible de voir les joueurs. J'ai remarqué que deux ports 513 et 593 sortent du réseau pour rentrer. Voir toutes les pièces jointes.

Voir pièces jointes. J'ai fait deux règles de NAT et deux règles dans le pare-feu OPNsense. J'arrive à avoir le tchat mais impossible de voir les joueurs. J'ai remarqué que deux ports 513 et 593 sortent du réseau pour rentrer. Voir toutes les pièces jointes.

#14

French - Français / Re: Ouverture de port Warframe

May 19, 2025, 03:38:59 PM

Pour la partie Pare-feu Windows, c'est OK, c'est du trafic sortant j'ai des ports en TCP 80, 443, 8080, 6665:6671, 6695:6701, pour l'UDP c'est Tous, pas d'entrant pour le coup.

Quand tu dis "port d'origine", j'ai les ports 6695:6699 TCP ouverts sur le pare-feu qui sont données par warframe

"Une règle pour chaque port", tu veux dire dans le NAT ou sur le pare-feu ?

Quand tu dis "port d'origine", j'ai les ports 6695:6699 TCP ouverts sur le pare-feu qui sont données par warframe

"Une règle pour chaque port", tu veux dire dans le NAT ou sur le pare-feu ?

#15

French - Français / [SOLVED]Ouverture de port Warframe

May 18, 2025, 02:06:49 PM

Bonjour,

J'ai un problème avec les ports 4950 et 4955, ils sont ouverts. Je vois bien du trafic sur la vue en direct, mais le jeu me dit que les ports ne sont pas ouverts pour jouer. Ce n'est pas problématique, mais je ne peux pas jouer avec d'autres personnes, ce n'est pas le but de Warframe.

Je vous donne la règle de NAT en PJ et la règle WAN, je ne suis pas sûr qu'il faut faire une règle dans flottant.

Je ne veux pas faire d'UPnP sinon à quoi bon avoir un Firewall.

J'ai un problème avec les ports 4950 et 4955, ils sont ouverts. Je vois bien du trafic sur la vue en direct, mais le jeu me dit que les ports ne sont pas ouverts pour jouer. Ce n'est pas problématique, mais je ne peux pas jouer avec d'autres personnes, ce n'est pas le but de Warframe.

Je vous donne la règle de NAT en PJ et la règle WAN, je ne suis pas sûr qu'il faut faire une règle dans flottant.

Je ne veux pas faire d'UPnP sinon à quoi bon avoir un Firewall.

Pages1

"

"