Ja, das war schon klar. Wie gesagt: mit der alten Securepoint funzt es sofort. Die Einstellungen wurden nicht geändert und alle anderen Geräte im Netz funktionieren einwandfrei. Soweit über, als auch unter der problematischen IP.

This section allows you to view all posts made by this member. Note that you can only see posts made in areas you currently have access to.

#2

German - Deutsch / Re: Verkehr zu einer einzigen LAN-IP gestört

October 15, 2025, 09:50:04 PM

Auch das leider nicht. Subnetz stimmt.

#3

German - Deutsch / Re: Verkehr zu einer einzigen LAN-IP gestört

October 15, 2025, 08:57:52 PM

Ganze 5 Mal. Die Switche dazwischen auch... Wie gesagt: ich sehe an der Sense auch Anfragen der IP. Nur funktioniert sie nicht. Und sie antwortet auch nicht auf Ping. Der ARP-Cache kann es damit eigentlich nicht sein. Sonst würde gar nix ankommen und ich auch keine DNS-Requests sehen.

#4

German - Deutsch / Verkehr zu einer einzigen LAN-IP gestört

October 15, 2025, 07:16:55 PM

Servus,

mit der alten Securepoint gehts. Darum meine Frage: eine einzige IP kommuniziert nicht mit der Opnsense. Ich sehe im Paket Capture ab und an Verkehr vom Gerät, auch will sie zu einem Google DNS und eine IPSec aufbauen. Darf sie auch. Any Regel sitzt. Möchte ich das Gerät von der opnsense aus pingen, geht es aber nicht. Keine Antwort. Alle anderen Geräte gehen. Also sowohl von der opnsense an die anderen Geräte, wie auch andere Geräte die "gestörte" IP.

Also den Uplink am Switch kontrolliert: schließe ich meinen Laptop an besagtem opnsense-Port an und setze das VLAN, kann ich pingen und bekomme Antwort. Der Switch selbst scheint ok, die anderen dazwischen auch.

Die Opnsense will ums Verrecken nicht mit dem Gerät. Hat sowas jemand schon mal gehabt? ALLE anderen IPs im Netzwerk sind pingbar. Selbst die, die an demselben Switch hängen und ich betone nochmal: mit der alten Securepoint gehts sofort. Natürlich passt das Subnet bei der opnsense.

Danke und Grüße

mit der alten Securepoint gehts. Darum meine Frage: eine einzige IP kommuniziert nicht mit der Opnsense. Ich sehe im Paket Capture ab und an Verkehr vom Gerät, auch will sie zu einem Google DNS und eine IPSec aufbauen. Darf sie auch. Any Regel sitzt. Möchte ich das Gerät von der opnsense aus pingen, geht es aber nicht. Keine Antwort. Alle anderen Geräte gehen. Also sowohl von der opnsense an die anderen Geräte, wie auch andere Geräte die "gestörte" IP.

Also den Uplink am Switch kontrolliert: schließe ich meinen Laptop an besagtem opnsense-Port an und setze das VLAN, kann ich pingen und bekomme Antwort. Der Switch selbst scheint ok, die anderen dazwischen auch.

Die Opnsense will ums Verrecken nicht mit dem Gerät. Hat sowas jemand schon mal gehabt? ALLE anderen IPs im Netzwerk sind pingbar. Selbst die, die an demselben Switch hängen und ich betone nochmal: mit der alten Securepoint gehts sofort. Natürlich passt das Subnet bei der opnsense.

Danke und Grüße

#5

German - Deutsch / Re: Firewall Regeln für Proxy welches Interface?

May 22, 2025, 09:30:34 AM

Danke, ich hab's befürchtet. Warum man sich sowas systemseitig antut - ich weiß es nicht. Nach 20(!) Jahren pfSense schüttle ich bei einigen Dingen den Kopf...

#6

German - Deutsch / Re: Firewall Regeln für Proxy welches Interface?

May 22, 2025, 08:29:46 AM

Moin,

keiner einen Tipp für mich, wie ich das Auto-Rule überschreiben kann, außer es in der /usr/local/etc/inc/filter.lib.inc zu editieren?

Ich danke im Voraus.

keiner einen Tipp für mich, wie ich das Auto-Rule überschreiben kann, außer es in der /usr/local/etc/inc/filter.lib.inc zu editieren?

Ich danke im Voraus.

#7

German - Deutsch / Re: Firewall Regeln für Proxy welches Interface?

May 21, 2025, 06:04:01 PM

Squid kann keine Listen wie Firehol oder Spamhaus konsumieren. Mir ist schon klar, dass eine SNI-Filterung auf dem Proxy die bessere Lösung ist, welche es auch gibt.

Es geht hier aber explizit darum, besagte Listen auf der FW zu blocken.

Wie oben erwähnt, habe ich das Floating-Rule bereits gemacht. Trotzdem gewinnt das Auto-Rule. Daher suche nach nach dem korrekten Weg für die Rules

Ich fasse zusammen: Das Auto-Rule hat last match. Das Floating first match. Das müsste also gewinnen.

Es geht hier aber explizit darum, besagte Listen auf der FW zu blocken.

Wie oben erwähnt, habe ich das Floating-Rule bereits gemacht. Trotzdem gewinnt das Auto-Rule. Daher suche nach nach dem korrekten Weg für die Rules

Ich fasse zusammen: Das Auto-Rule hat last match. Das Floating first match. Das müsste also gewinnen.

#8

German - Deutsch / Re: Firewall Regeln für Proxy welches Interface?

May 21, 2025, 03:38:37 PM

Ok, es ist so: das Auto-Rule ist das Problem. Wie kann ich das überschreiben? Das Auto-Rule steht auf last match. Ich habe ein Floating auf beide WAN-Interfaces mit der Option quick und als Destination testweise IPs von Github eingetragen. Leider trifft das Auto-Rule trotzdem.

Wäre für einen Tipp sehr danbkar!

Wäre für einen Tipp sehr danbkar!

#9

German - Deutsch / Re: Firewall Regeln für Proxy welches Interface?

May 21, 2025, 03:20:53 PM

Danke für deine Antwort. Ich scheine einen Kandidaten gefunden zu haben. Die FW betrachtet ihren Traffic vom Squid (logischerweise) als vom Auto-Rule "let out anything from firewall host itself " gedeckt zu betrachten.

Ich teste das später mal

Ich teste das später mal

#10

German - Deutsch / Firewall Regeln für Proxy welches Interface?

May 21, 2025, 10:42:55 AM

Servus,

ich betreibe einen Squid Forward-Proxy auf der OPNsense und möchte diesen ausgehend mit Firewall-Regeln (Firehol) reglementieren. Leider ist mir nicht klar, an welchem Interface ich die Regeln anwenden muss.

Ich habe das LAN und WAN mit Direction in und out und jeweils entsprechend die Liste als Source und Destination versucht und die Regeln ziehen nicht. Also quasi alle Möglichkeiten.

Danke und Grüße

ich betreibe einen Squid Forward-Proxy auf der OPNsense und möchte diesen ausgehend mit Firewall-Regeln (Firehol) reglementieren. Leider ist mir nicht klar, an welchem Interface ich die Regeln anwenden muss.

Ich habe das LAN und WAN mit Direction in und out und jeweils entsprechend die Liste als Source und Destination versucht und die Regeln ziehen nicht. Also quasi alle Möglichkeiten.

Danke und Grüße

#11

German - Deutsch / Re: Problem bei Datei Download

January 23, 2023, 10:24:38 PMQuote from: vinoreh on January 23, 2023, 09:58:44 PMWas bekommst du als Antwort von nslookup auf einem Client, wenn du die Adresse aufrufst?

Nein Proxy und IPS sind nicht aktiv.

Services die laufen sind ClamAV, DHCPv4 und Adguard über Unbound. Adguard scheint die Anfrage aber durchzulassen.

#12

German - Deutsch / Re: OpenVPN Multiwan-Konfiguration Kein LAN-Zugriff

January 08, 2023, 06:10:26 PMQuote from: desartecsrl@gmail.com on January 06, 2023, 02:37:46 PM

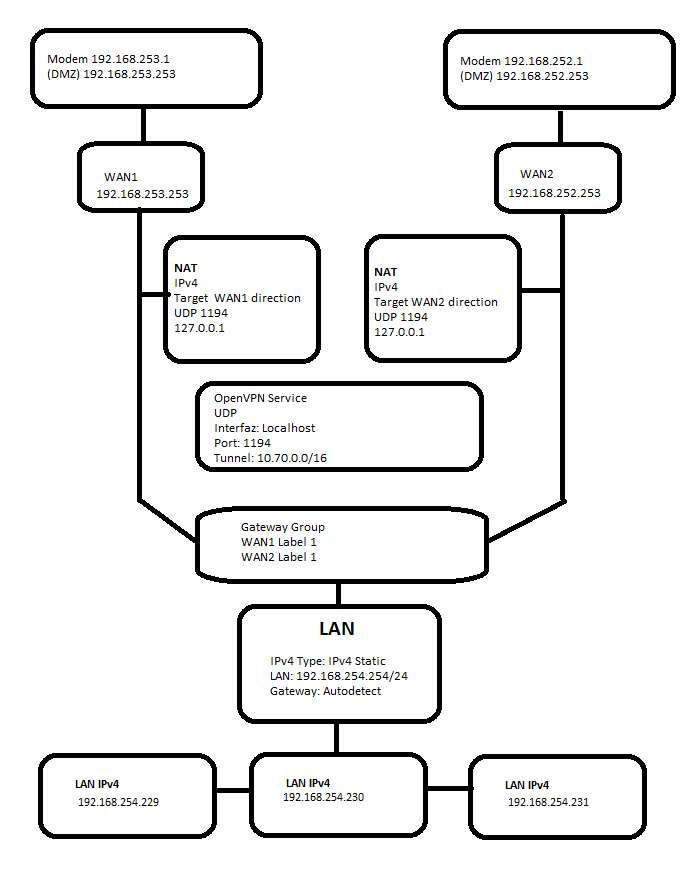

Das wäre das komplette Schema, ich glaube, ich vermisse nichts.

Ok, das ist die Konfiguration auf einer Seite. Wir brauchen nun die Konfiguration der anderen Seite.

Wir brauchen weiter Informationen über eine traceroute wie in meinem Beispiel (192.168.111.100 -> 192.168.114.8 Einmal traceroute über WAN 1 und einmal traceroute WAN 2.

tracert 192.168.114.8

Routenverfolgung zu [192.168.114.8]

über maximal 30 Hops:

1 <1 ms <1 ms <1 ms 192.168.111.254 (LAN Gateway Site A)

2 27 ms 27 ms 27 ms 10.10.12.0 (VPN Gateway Site B)

3 28 ms 28 ms 27 ms 192.168.114.8 (LAN Site B)

#13

German - Deutsch / Re: OpenVPN Multiwan-Konfiguration Kein LAN-Zugriff

January 06, 2023, 10:29:37 AMQuote from: desartecsrl@gmail.com on January 05, 2023, 11:27:45 PM

Über VPN verbunden kann ich erfolgreich auf den OPNSense-Webmanager zugreifen. Ich habe versucht, eine Verbindung von WAN1 und WAN2 mit dem gleichen Problem herzustellen.

Verbunden über VPN (10.70.250.250) LAN IP 192.168.254.230 antwortet NICHT auf PING.

Aus LAN: 192.168.254.230 Reagiert NICHT auf Ping 10.70.250.250

Mach bitte eine Netzwerkübersicht wie hier mit deinen richtigen Adressen:

Netz Seite A VPN Gateway A WAN 1 / WAN2 VPN Gateway B Netz Seite B

192.168.0.0/24 <-> 10.0.0.0/31 <-> Internet <-> 10.0.0.1/31 <-> 192.168.1.0./24

Mir ist sonst nicht klar, wie du routest.

Danach das Ergebnis einer traceroute: Netz Seite A nach Netz Seite B. Einmal traceroute mit WAN 1 und einmal mit WAN 2

#14

German - Deutsch / Re: Problem bei Zugriff auf DSL Router zwischen IPSec S2S Tunnel

January 06, 2023, 10:17:36 AM

Sevus,

sofern den jeweiligen Stellen die Moden-Zugriffsadressen bekannt sind, das Routing also stimmt, verweigert das Modem vermutlich Zugriff von IPs außerhalb des jeweiligen Modem-Subnetzes.

Das lässt sich mit einer Outbound-NAT-Regel auf das Modem-Interface regeln. Zugriff vom VPN-Netz auf Interface-Adresse des Modems NATten.

Grüße

sofern den jeweiligen Stellen die Moden-Zugriffsadressen bekannt sind, das Routing also stimmt, verweigert das Modem vermutlich Zugriff von IPs außerhalb des jeweiligen Modem-Subnetzes.

Das lässt sich mit einer Outbound-NAT-Regel auf das Modem-Interface regeln. Zugriff vom VPN-Netz auf Interface-Adresse des Modems NATten.

Grüße

#15

German - Deutsch / Re: OpenVPN Multiwan-Konfiguration Kein LAN-Zugriff

January 05, 2023, 09:57:20 PM

Hallo,

Glückwunsch zur Fußball-Weltmeisterschaft nach Argentinien! ;-)

Wenn der VPN-Tunnel steht, kannst Du die VPN-Endpoints pingen?

Beispiel:

192.168.0.0/24 <-> 10.0.0.0/31 <-> Internet <-> 10.0.0.1/31 <-> 192.168.1.0./24

Also kann 10.0.0.1 nach 10.0.0.2 pingen und umgekehrt?

Grüße

Glückwunsch zur Fußball-Weltmeisterschaft nach Argentinien! ;-)

QuoteHast du dich hier verschrieben? Ziel muss sein: WAN2-IP.

- WAN2-Schnittstelle

- UDP-Protokoll

- Ziel-WAN1-Adresse

Wenn der VPN-Tunnel steht, kannst Du die VPN-Endpoints pingen?

Beispiel:

192.168.0.0/24 <-> 10.0.0.0/31 <-> Internet <-> 10.0.0.1/31 <-> 192.168.1.0./24

Also kann 10.0.0.1 nach 10.0.0.2 pingen und umgekehrt?

Grüße

"

"