Hi Leute,

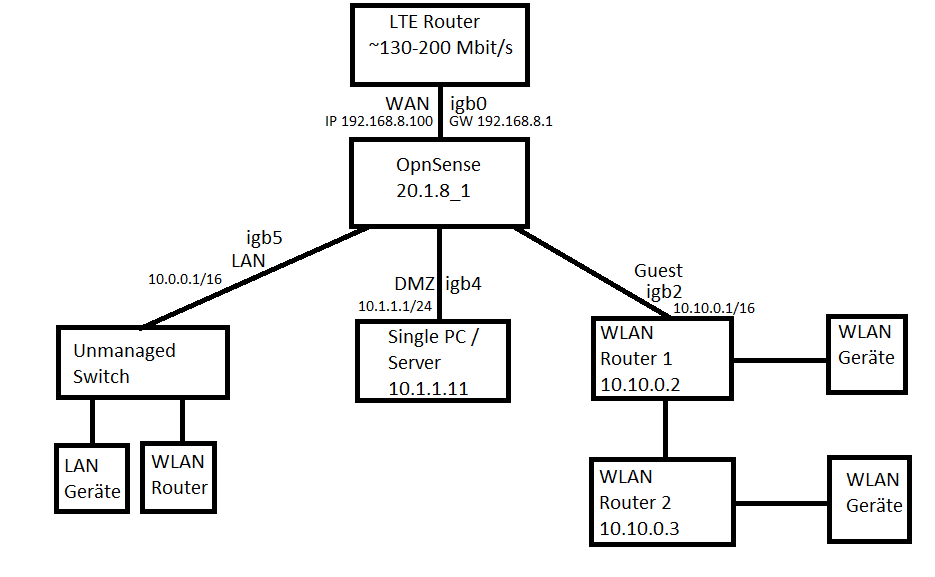

ich habe einen Server/NAS der sich in einem eigenen VLAN befindet.

Da laufen auch einige Dienste die über das Internet erreichbar sind. Offen in der Sense ist nur 80 und 443 zu Nginx Proxy IP auf dem Server und alle Anwendungen dahinter.

Mein LAN VLAN:

10.10.0.1 /16

Meine SRV VLAN:

10.1.1.1 /24

LAN darf ins SRV aber SRV darf nicht ins LAN

Mich nervt es nun etwas das alles über die Firewall laufen muss und für mehr Durchsatz müsste ich etwas upgraden.

Wie sieht es mit der Sicherheit aus wenn ich den Server mit ins LAN packe und am Switch per ACL (Access Control List) Regeln aufstelle.

Ich habe deshalb ein /16 Netzwerk da ich viele Geräte im LAN habe und die gerne aufteile in IP Bereiche.

Bei mir hat auch jedes Gerät eine statische IP per DHCP.

Zb Smart-Home hat einen eigenen Bereich wie 10.10.5.XX und PC / Laptop etc auch einen eigenen.

Wenn ich den Server und die Dienste zb 10.10.100.XX in meinem LAN Netzwerk mache und per ACL regel das die 10.10.100.XX Range nirgends hin darf.

Das habe ich bereits erfolgreich getestet im Omada Switch. Wenn ich meinen Laptop die Smart-Home Range sperre gibt es darauf keinen zugriff mehr, auch kein Ping und die Geräte werden nicht mehr gefunden mit "Advanced IP Scanner"

Ist die Sicherheit genug? Normal sollte man Dienste die nach außen erreichbar sind in ein seperates Netzwerk geben das kein Zugriff auf das LAN Netz hat.

Ich weis nicht ob ein "Eindringling" über die OpnSense Gateway (10.10.0.1) diese Regeln austricksen kann und damit die Sicherheit hinüber ist. Theoretisch könnte man die ACL Regeln auch in der OpnSense anwenden und das gleiche per Firewall Regeln speichern das die Server IP nicht zb zu dem IP Bereich der PCs darf, damit ein Eindringling die ACL nicht austrickst und über den Gateway von OpnSense in den gesperrten Bereich kann.

Meinen Tests zufolge:

Wenn eine IP eine ACL Sperre auf einen Bereich hat im eigenen Netzwerk, blockiert der Switch die gesamte Verbindung und alle Ports. Auch routet der Switch nicht mehr an den Gateway weiter wenn z.b.

10.10.100.5 (Server) -> 10.10.1.30 (PC) möchte und es per ACL gesperrt ist.

Ist das eine schlechte Idee im Bezug auf Sicherheit und es wäre besser 2.5Gbe NICs in der Sense upgraden und die VLANs lassen?

ich habe einen Server/NAS der sich in einem eigenen VLAN befindet.

Da laufen auch einige Dienste die über das Internet erreichbar sind. Offen in der Sense ist nur 80 und 443 zu Nginx Proxy IP auf dem Server und alle Anwendungen dahinter.

Mein LAN VLAN:

10.10.0.1 /16

Meine SRV VLAN:

10.1.1.1 /24

LAN darf ins SRV aber SRV darf nicht ins LAN

Mich nervt es nun etwas das alles über die Firewall laufen muss und für mehr Durchsatz müsste ich etwas upgraden.

Wie sieht es mit der Sicherheit aus wenn ich den Server mit ins LAN packe und am Switch per ACL (Access Control List) Regeln aufstelle.

Ich habe deshalb ein /16 Netzwerk da ich viele Geräte im LAN habe und die gerne aufteile in IP Bereiche.

Bei mir hat auch jedes Gerät eine statische IP per DHCP.

Zb Smart-Home hat einen eigenen Bereich wie 10.10.5.XX und PC / Laptop etc auch einen eigenen.

Wenn ich den Server und die Dienste zb 10.10.100.XX in meinem LAN Netzwerk mache und per ACL regel das die 10.10.100.XX Range nirgends hin darf.

Das habe ich bereits erfolgreich getestet im Omada Switch. Wenn ich meinen Laptop die Smart-Home Range sperre gibt es darauf keinen zugriff mehr, auch kein Ping und die Geräte werden nicht mehr gefunden mit "Advanced IP Scanner"

Ist die Sicherheit genug? Normal sollte man Dienste die nach außen erreichbar sind in ein seperates Netzwerk geben das kein Zugriff auf das LAN Netz hat.

Ich weis nicht ob ein "Eindringling" über die OpnSense Gateway (10.10.0.1) diese Regeln austricksen kann und damit die Sicherheit hinüber ist. Theoretisch könnte man die ACL Regeln auch in der OpnSense anwenden und das gleiche per Firewall Regeln speichern das die Server IP nicht zb zu dem IP Bereich der PCs darf, damit ein Eindringling die ACL nicht austrickst und über den Gateway von OpnSense in den gesperrten Bereich kann.

Meinen Tests zufolge:

Wenn eine IP eine ACL Sperre auf einen Bereich hat im eigenen Netzwerk, blockiert der Switch die gesamte Verbindung und alle Ports. Auch routet der Switch nicht mehr an den Gateway weiter wenn z.b.

10.10.100.5 (Server) -> 10.10.1.30 (PC) möchte und es per ACL gesperrt ist.

Ist das eine schlechte Idee im Bezug auf Sicherheit und es wäre besser 2.5Gbe NICs in der Sense upgraden und die VLANs lassen?

"

"